poniedziałek,

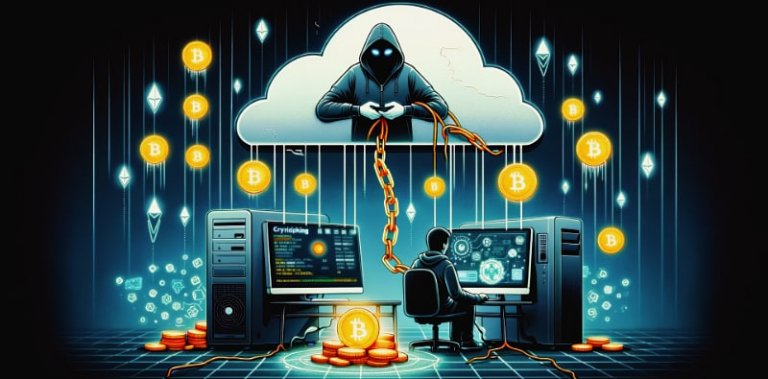

Cryptojacking

Cryptojacking to rodzaj cyberataku, w którym hakerzy nielegalnie wykorzystują cudze urządzenia komputerowe (takie jak komputery osobiste, smartfony czy serwery firmowe) do wydobywania kryptowalut. Proces ten polega na nieautoryzowanym użyciu mocy obliczeniowej urządzenia ofiary do rozwiązywania skomplikowanych równań matematycznych, co jest niezbędne w procesie tworzenia (tzw. kopania) kryptowalut, takich jak Bitcoin czy Ethereum.

Jak działa cryptojacking?

Jak to działa?

Hakerzy mogą zainfekować urządzenie ofiary na różne sposoby, np. poprzez phishing, złośliwe reklamy, lub zainfekowane strony internetowe. Po zainfekowaniu urządzenia skrypt rozpoczyna proces wydobywania kryptowalut, wykorzystując moc obliczeniową urządzenia ofiary. To zazwyczaj prowadzi do spowolnienia działania urządzenia, zwiększonego zużycia energii i przegrzewania się komponentów. Cryptojacking może dotknąć zarówno indywidualnych użytkowników, jak i firmy. Ofiarami często stają się osoby, które nie posiadają aktualnego oprogramowania antywirusowego lub nie przestrzegają podstawowych zasad bezpieczeństwa w internecie.

Skutki infekcji

Skutki cryptojackingu mogą być różne w zależności od skali ataku, rodzaju wykorzystywanych urządzeń i skuteczności zastosowanych środków ochrony. Zwalczanie tego zagrożenia wymaga kompleksowego podejścia do cyberbezpieczeństwa, w tym regularnych aktualizacji oprogramowania, stosowania zaawansowanych rozwiązań antywirusowych oraz edukacji użytkowników na temat bezpieczeństwa w sieci.

- Spowolnienie urządzeń: Jednym z najbardziej widocznych skutków cryptojackingu jest spowolnienie działania zainfekowanych urządzeń. Wydobycie kryptowalut wymaga dużej mocy obliczeniowej, co może znacznie obciążyć procesor i inne komponenty komputera.

- Wzrost kosztów energii: Wydobycie kryptowalut jest procesem energochłonnym. Jeśli komputer jest wykorzystywany do cryptojackingu, jego zużycie energii elektrycznej może znacząco wzrosnąć, co przełoży się na wyższe rachunki za prąd.

- Uszkodzenie sprzętu: Długotrwałe i intensywne wykorzystanie komponentów komputera (takich jak procesor czy karta graficzna) do wydobycia kryptowalut może prowadzić do ich przegrzewania się i szybszego zużycia, a w skrajnych przypadkach nawet do trwałego uszkodzenia.

- Zagrożenia bezpieczeństwa: Cryptojacking często wiąże się z innymi rodzajami złośliwego oprogramowania, które mogą prowadzić do dalszych naruszeń bezpieczeństwa, takich jak kradzież danych czy instalacja dodatkowego malware.

- Zmniejszenie wydajności operacyjnej: W przypadku organizacji, cryptojacking może powodować znaczne spowolnienie systemów i aplikacji biznesowych, co negatywnie wpływa na wydajność pracy.

- Problemy z reputacją: Dla firm, odkrycie, że ich systemy zostały wykorzystane do nielegalnego wydobycia kryptowalut, może być źródłem problemów z reputacją, a także przyczyną kwestii prawnych i regulacyjnych.

- Ryzyko prawne i regulacyjne: Organizacje, które padły ofiarą cryptojackingu, mogą być również narażone na ryzyko prawne, szczególnie jeśli nie zastosowały odpowiednich środków ochrony danych osobowych i informacji biznesowych.

Jak zwalczać cryptojacking?

Najskuteczniejsza ochrona przed cryptojackingiem to połączenie środków technicznych i edukacyjnych. Wiedza o tym, jak działają takie ataki, pomoże w ich zapobieganiu.

- Aktualizacje oprogramowania: Regularne aktualizacje systemu operacyjnego i oprogramowania antywirusowego mogą pomóc w ochronie przed znanymi zagrożeniami.

- Świadomość i edukacja: Uświadamianie użytkowników o zagrożeniach związanych z cryptojackingiem oraz edukacja na temat bezpiecznego korzystania z internetu.

- Blokowanie skryptów: Użycie dodatków do przeglądarek, które blokują niechciane skrypty JavaScript.

- Monitorowanie sieci: Firmy mogą stosować narzędzia do monitorowania ruchu sieciowego, aby wykrywać niezwykłą aktywność, która może wskazywać na cryptojacking.

- Polityka bezpieczeństwa IT: Implementacja i przestrzeganie ścisłych polityk bezpieczeństwa informatycznego w organizacjach.

- Regularne audyty bezpieczeństwa: Przeprowadzanie regularnych audytów bezpieczeństwa, zarówno sprzętowego, jak i oprogramowania.