wtorek,

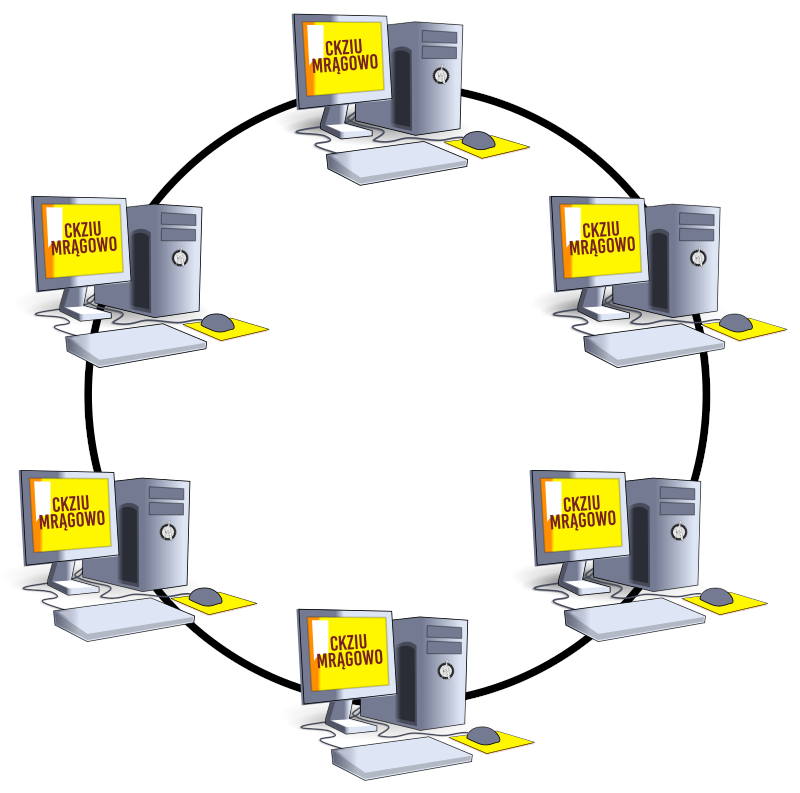

E.13 – Topologia pierścienia

W fizycznej topologii pierścienia połączenia komputerów tworzą układ zamknięty. Dane wędrują od stacji do stacji okrężnie w jednym kierunku podobnie jak samochody na rondzie, gdy dotrą do celu, kolejne urządzenie może rozpocząć transmisję. Podobnie ja w przypadku topologii liniowej każda stacja pełni rolę wzmacniacza regenerującego sygnał. Nie są wymagane terminatory, ponieważ taka sieć nie ma początku ani końca. Urządzenia mają zapewniony równy dostęp do nośnika.

Najczęściej spotykaną implementacją topologii pierścienia jest sieć Token Ring (może być stosowany w innych topologiach). Wykorzystuje ona technikę przekazywania tzw. żetonu (token passing). Stacja, która ma nadawać, oczekuje na wolny żeton. Istnieje tylko jeden żeton. Otrzymanie żetonu to zezwolenie na wysyłanie danych, pozostałe stacje wtedy nasłuchują. W takiej sieci nie występują tzw. kolizje.

Największa wada topologii pierścienia to brak odporności na awarie. Uszkodzenie pojedynczego kabla lub urządzenia najczęściej oznacza przerwanie działania całej sieci.

Zalety

- mała wymagana ilość przewodów;

- nie ma ryzyka kolizji;

- nie ma potrzeby wykorzystywania terminatorów;

- możliwość stosowania łącz optoelektronicznych;

Wady

- przerwanie obwodu w dowolnym punkcie oznacza zatrzymanie pracy całej sieci;

- przyłączanie nowych urządzeń blokuje sieć;

- topologia ta jest mało popularna co oznacza mniejszą dostępność sprzętu.